Industrie 4.0 – Sûreté et Sécurité des Systèmes de Commande Industriels – ICS

La sécurité fonctionnelle en tant que première source de performance des systèmes.

Cybersecurity OT

Maitriser les menaces sur la disponibilité, l’intégrité et la confidentialité des systèmes devient un enjeu stratégiques de la cybernétique.

Industrial Network

Les réseaux et bus de terrain constituent la colonne vertébrale des systèmes de Contrôle-Commande Industriel.

La communication est la pierre angulaire de la révolution cybernétique.

Basic Control System

L’automatisation des systèmes opérationnels, c’est l’essence même de la cybernétique.

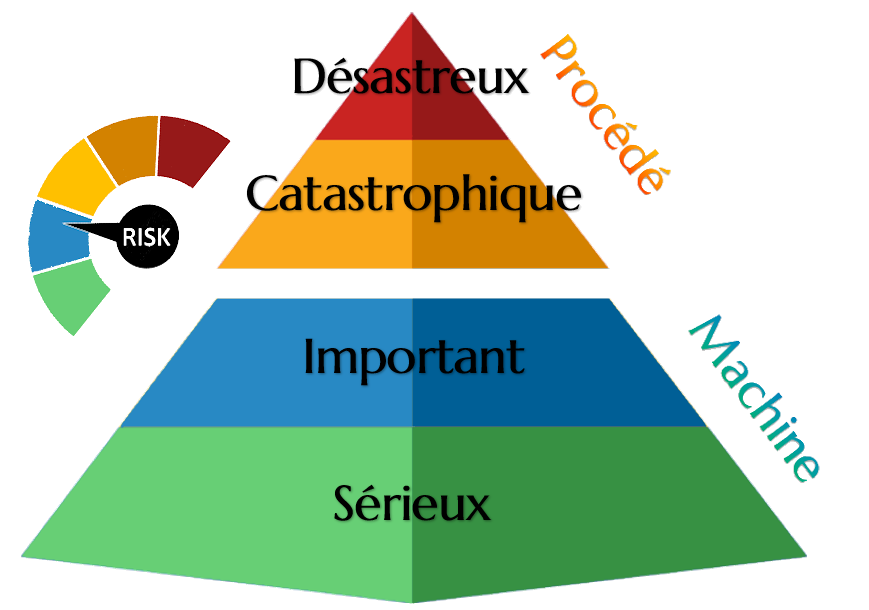

Sécurité Machine Vs Sécurité des Procédés

La sécurité des machines et la sécurité des procédés industriels sont généralement traitées séparément. Elles sont régies par des normes, des approches, des risques et des domaines industriels différents, ce qui conduit souvent à une gestion distincte. Cette dichotomie est devenue une évidence dans le domaine industriel. La sécurité machine se concentre principalement sur la protection des travailleurs et est régie par le code du travail, tandis que la sécurité des procédés se concentre davantage sur la préservation de l’environnement et est réglementée par le code de l’environnement.

Cette division semblait donc logique et plus facile à gérer. Elle correspond à une distinction entre les risques de sécurité traditionnels, entraînant des événements à fréquence relativement élevée et à faibles conséquences (par exemple, les chutes et les glissades), et les risques majeurs, associés à des événements rares mais aux conséquences graves (comme les explosions ou les rejets de produits toxiques). On retrouve ces distinctions dans les modes de fonctionnement des chaines de sécurité. Elles sont majoritairement à faible sollicitation dans le secteur des procédés et à forte sollicitation ou continu dans le secteur des machine, la faible sollicitation étant carrément exclue dans l’ISO 13849.

- Vu leur différences, cette distinction est-elle judicieuse ?

- Ces approches sont-elles en conflit ou se complètent elles ?

- L’accent mis sur l’une des sécurités conduit il à la négligence de l’autre ?

- Quel référentiels normatif appliquer ?

- Comment traiter un risque machine intégrée dans un procédé ?

- Quid des combinaison de fonctions qui ne sont pas rattachés à une même appréciation du risque ?

- Quel impact peut avoir la modification d’une machine pour répondre à une sécurité procédé ?

Nonobstant des réponses apportées, il est crucial de considérer les deux aspects de la sécurité industrielle pour créer un environnement de travail sûr pour tous les acteurs. C’est sur la base de ce constat, des évolutions techniques, normatives et règlementaires, que le groupe de travail et comité de pilotage Quali-SIL travaille sur le développement de la formation certifiante « Quali-SIL Machine ». Quali-SIL Machine a pour but de répondre à ces questions et apporter des solutions.

Les technologies de l'Intelligence Artificielle (AI) et la Sécurité Fonctionnelle (FS)

Avec des systèmes embarqués, des machines et des procédés industriels de plus en plus complexes, le niveau de risque acceptable dépendra probablement d’une sécurité fonctionnelle intégrant des concepts de sécurité avancés.

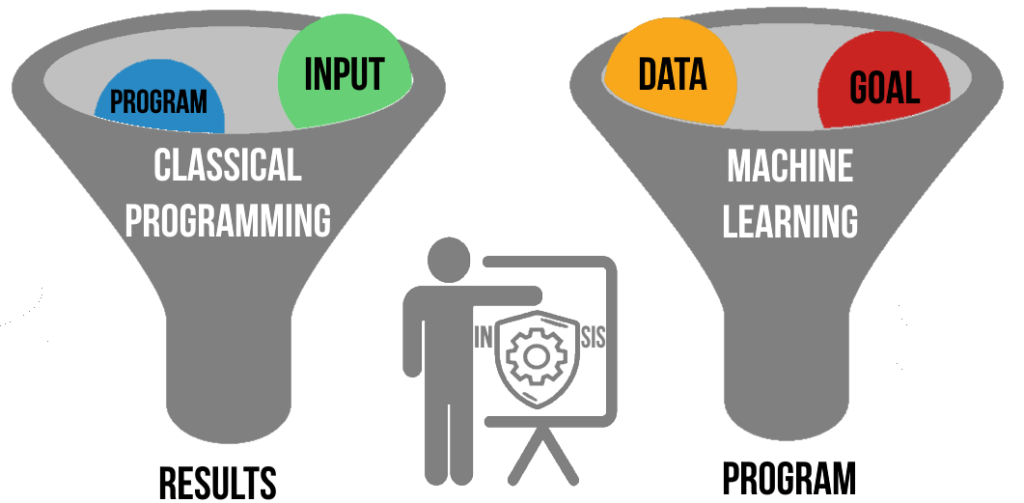

L’IA et le Machine Learning (ML) font parties de ces techniques émergentes qui ouvrent de nouvelles opportunités significatives pour réduire les risques à un niveau acceptable. En s’adaptant de manière autonome, l’IA pourrait rendre les systèmes plus sûrs.

Utilisation de l’IA au sein des systèmes de commande relatifs à la sécurité : boite de Pandore, libérant des forces imprévues et indésirables ou source de bienfaits et de prospérité ?

Le ML a la capacité de renforcer l’intégrité des systèmes critiques en les rendant plus robustes aux aléas des situations qu’ils rencontrent. Toutefois la complexité engendrée par la multiplicité des composants et opérateurs intervenant dans la chaîne d’approvisionnement, l’opacité du processus décisionnel, les biais algorithmiques, les cybermenaces et l’augmentation de la dépendance technologique entrainent des craintes légitimes. Une caractéristique principale de l’IA est sa dépendance aux données. De tels volumes de données entrainent des interrogations sur leurs exactitudes, leurs pertinences ainsi que des problèmes d’éthiques et de protection des données.

Dans les standards industriels matures traitant de la Sécurité Fonctionnelle, l’utilisation de la technologie et des systèmes à base d’IA n’étaient généralement pas envisagés pour réaliser des fonctions de sécurité, voire dans certains cas explicitement interdits. Partant du principe que la spécification, la conception, l’exploitation et la vérification des fonctions critiques doivent être basées sur des méthodes les plus formelles possible, capables de fournir des garanties d’exactitude strictes, les techniques d’IA et de machine Learning sembleraient, de prime abord, inappropriées et inaptes à fournir de telles assurances. Dans certains cas, il s’avère difficile d’expliquer pourquoi elles se comportent d’une manière particulière et de garantir leurs performances. Ce reproche qui pourrait être adressé à l’IA pour son manque de déterminisme, de transparence et de prévisibilité résonne avec les critiques qui étaient autrefois formulées à l’égard des défaillances aléatoires des systèmes à base de processeurs et de leur problématique logicielle, comparativement au relayage.

Alors que certains secteurs ont encore des réticences à faire la transition du câblé au programmé, d’autres ont déjà intégré cette technologie pour réduire les risques. Les algorithmes d’apprentissage automatique et d’apprentissage profond sont capables d’analyser de vastes ensembles de données pour repérer des schémas et des comportements suspects. Ces algorithmes déjà largement utilisés en cyberdéfense (IPS, IDS, sonde réseau, …) peuvent identifier des anomalies potentielles dans les comportements des systèmes, des utilisateurs ou des flux de données. Ils permettent ainsi de prévenir d’une attaque avant qu’elle ne cause des dommages ou qu’elle ne se propage.

Dans le cadre de la Sécurité Fonctionnelle, la pertinence des technologies d’IA lorsqu’elles sont utilisées réside dans leur potentiel à aborder de nouvelles méthodes de réduction des risques et proposer de nouvelles barrières de protection.

Maîtriser les facteurs de risque et les capacités systématiques des fonctions

Actuellement, dans l’évaluation du niveau d’intégrité d’une fonction relative à la sécurité, une distinction est faite entre les défaillances aléatoires du matériel et les défaillances systématiques. Ces dernières déjà prépondérantes, sont destinées à s’amplifier avec l’avènement de l’intelligence artificielle. Il sera nécessaire de porter une attention particulière pour garantir que les capacités systématiques des fonctions soient bien maîtrisées et adaptées à l’environnement d’utilisation prévu. L’utilisation de l’IA dans le cadre de la sécurité fonctionnelle devra s’accompagner d’une analyse des facteurs de risque spécifiques, il faudra notamment clairement identifier et maîtriser :

- le degré de transparence et d’explication des décisions,

- le degré d’autonomie et de contrôle de ces décisions,

- la complexité environnementale, le flou des spécifications et les dérives possibles engendrées par ces imprécisions,

- la résilience aux entrées malveillantes contradictoires et intentionnelles,

- les défaillances matérielles et le degré de maturité technologique des équipements hardware et logiciels utilisés,

- les processus de V&V et les couvertures de test.

En synthèse, l’IA peut apporter des avantages indéniables au sein des fonctions critiques. Sa capacité d’adaptation, sa diversité, son hétérogénéité garantissent qu’elle aura indubitablement un rôle à jouer dans la stratégie de défense en profondeur. Toutefois, son adoption nécessite une approche réfléchie et une collaboration étroite entre les ingénieurs des procédés, automaticiens, experts en sécurité, ingénieurs en IA, ainsi que les régulateurs et législateurs.

En conclusion, garantir l’efficacité et l’intégrité de l’IA dans le cadre de la sécurité fonctionnelle constitue un défi majeur pour pouvoir valider des concepts de sécurité aussi avancés. Toutefois, c’est en surmontant ces défis avec rigueur et innovation que nous pourrons forger un avenir où la sécurité guidera l’innovation.

F. Ciutat – 2024

Les IIoT dans le contrôle-commande industriel (ICS) et la sécurité fonctionnelle (SCS, SIS)

Aujourd’hui, l’IIoT semble nous ouvrir de nouvelles perspectives en termes de performances, de productivité, de résilience, de flexibilité, de rapidité. Alors, faut-il succomber au chant des sirènes à l’attrait irrésistible ?

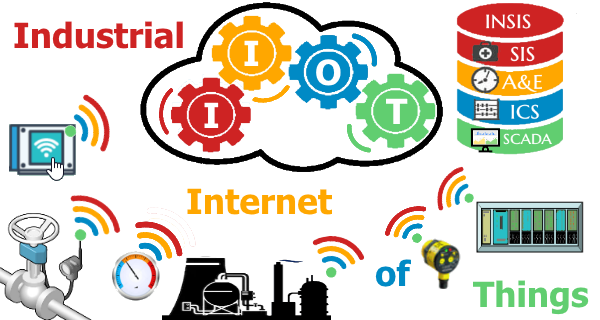

IIot (Industrial Internet of Things), de quoi parle-t-on ?

Il s’agit d’équipement de terrain, de capteurs, d’instruments, actionneurs ou pré-actionneurs interconnectés mis en réseau avec des ordinateurs et des applications dites « industrielles », car il faudrait dans un premier temps bien préciser de quelle industrie on parle. Cette connectivité permet la collecte, l’échange et l’analyse de données, facilitant potentiellement des améliorations de la productivité, et d’efficacité, ainsi que d’autres avantages économiques. La première interrogation venant à l’esprit d’un automaticien ou instrumentiste sera : quoi de neuf ?

En effet, l’essence même de la cybernétique et des systèmes de contrôle-commande industriel a été d’utiliser des systèmes en boucle fermée, utilisant les informations du monde physique, du procédé sous contrôle, pour mieux le piloter. L’automatisation, le Contrôle Avancé, la Productive Maintenance, les Systèmes experts, le machine Learning, … n’ont eu de cesse depuis des décennies d’optimiser la performance et l’intégrité des systèmes opérationnels.

La différence est ailleurs, et certainement à l’image d’une entreprise confondant but et nécessité. Les IIots peuvent contribuer à la nécessité de l’entreprise à faire des profits. En ce sens, ce sont des outils de pilotage des procédés, ou de Business Intelligence. Ce pilotage est ici plus stratégique qu’opérationnel, ils apportent un service qui doit faciliter la prise de décision en tenant compte de paramètres exogènes au procédé suivant une approche le plus souvent économique et commerciale.

Les IIoT, Cloud et Big Data sont étroitement liés, gérer des systèmes opérationnels via le Cloud, facilite la modélisation, le suivi des équipements, la création de jumeaux numérique, l’innovation, … . Les IIoT doivent aider à la stratégie industrielle mais la tactique et le pilotage des fonctions opérationnelles doivent rester au niveau terrain, indépendants et intégrés au système opérationnel sous peine de futures déconvenues.

Les objets connectés ont un rôle à jouer, mais encore faut-il correctement définir leur fonction et leur objectif, car dans un contexte de cybersécurité et de sécurité fonctionnelle, il est important de ne pas reproduire les erreurs du passé. Le principe d’Aristote selon lequel « qui peut le plus, peut le moins » doit être compris dans un monde plus contemporain selon l’expression d’Alfred de Musset « Qui peut lécher peut mordre, et qui peut embrasser peut étouffer ». Car même si les autoroutes sont de magnifiques pistes cyclables, il serait imprudent de s’y aventurer en vélo !

En résumé, et concrètement, il est important de dissocier les équipements, capteurs et autres instruments de terrain utilisés à des fonctions opérationnelles souvent critiques des IIot qui couvrent d’autres fonctions et objectifs. En mélangeant les fonctions et en amenant plus de complexité et de surface d’attaque, les IIot pourraient, sans une approche réfléchie, précisément sur le long terme produire l’effet inverse du profit recherché.

La révolution cybernétique bouleverse les référentiels techniques, économiques et sociaux, amenant le monde réel à fusionner avec le monde virtuel. Plus que jamais, » L’homme et sa sécurité doivent constituer la première préoccupation de toute aventure technologique « .

Albert Einstein

News - Actualités

Actualités du Bureau d'Analyse des Risques et Pollutions Industriels

Actualités de l'Institut national de l'environnement industriel et des risques

Actualités de l'Institut national de recherche et de sécurité

-

Spectacles pyrotechniques : respecter les règles pour ne pas gâcher la fête !

Source: BARPI Published on 2025-07-07

-

Inondation dans une tannerie

Source: BARPI Published on 2025-07-03

-

Lettre d’information n° 85 – juillet 2025

Source: BARPI Published on 2025-07-02

-

Sûreté des barrages : 13 ans de recensement des événements

Source: BARPI Published on 2025-07-01

-

L’H2S n’épargne pas le secteur agroalimentaire

Source: BARPI Published on 2025-06-20

-

Centrales d’enrobage : pas sans risques

Source: BARPI Published on 2025-06-06

-

Les Films du BARPI n° 6

Source: BARPI Published on 2025-05-16

-

[Document] Rapport HCERES : évaluation de l'Ineris (2019-2023)

Source: INERIS Published on 2025-07-03

-

[Actualité] L’Ineris conforté dans ses activités par l'évaluation du Hcéres

Source: INERIS Published on 2025-07-03

-

[Document] L’Ineris conforté dans ses activités par l'évaluation du Hcéres

Source: INERIS Published on 2025-07-03

-

[Document] Sécurité hydrogène - Les plateformes d'expérimentation de l'Ineris

Source: INERIS Published on 2025-07-02

-

[Actualité] Vigilance sur les niveaux élevés de concentrations d’ozone

Source: INERIS Published on 2025-06-30

-

[Actualité] Formation sur les atmosphères explosives (ATEX) : Ineris formation accueille l’INRS

Source: INERIS Published on 2025-06-27

-

[Actualité] Membres du Réseau des Intervenants en situation Post-Accidentelle (RIPA) : un nouvel annuaire sur ineris.fr

Source: INERIS Published on 2025-06-25

-

Exposition au plomb. Protégez-vous, protégez vos proches

Source: INRS Published on 2024-11-01

-

Les rayonnements ionisants

Source: INRS Published on 2024-11-01

-

Le risque chimique

Source: INRS Published on 2024-11-01

-

Risque chimique. S'informer pour prévenir

Source: INRS Published on 2024-11-01

-

Podcast - Échauffements au travail : la vigilance s'impose

Source: INRS Published on 2024-11-01

-

Webinaire - Évaluer les risques biologiques : un nouvel outil pour les entreprises

Source: INRS Published on 2024-11-01

-

Outil d'évaluation des risques professionnels - Ehpad

Source: INRS Published on 2024-11-01