Classe cybersécurité

Cette application présente une méthode de classification des niveaux requis de cybersécurité des systèmes industriels (ICS – IACS) issu des réflexions du groupe de travail sur la cybersécurité OT piloté par l’ANSSI (Agence nationale de la sécurité des systèmes d’information). Les classes de cybersécurité sont déterminées en fonction d’un impact et d’une vraisemblance. La méthode reprend des termes et concepts que l’on retrouve dans des méthodes d’analyse de risque (comme la méthode EBIOS. Elle est préconisée dans le cadre de l’application de la loi de programmation militaire (LPM), pour les entreprises classées opérateurs d’importance vitale (OIV).

Cette méthode reste un exemple, en fonction des secteurs, il sera possible d’ajouter d’autres critères de sécurité comme la confidentialité, la traçabilité ou l’imputabilité mais ils ne sont pas pris en compte dans cette application.

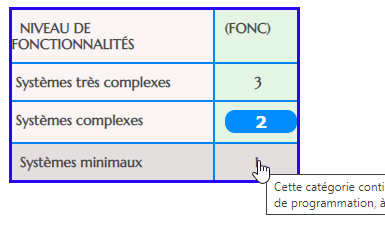

| Niveau de fonctionnalités | (Fonc) |

|---|---|

| Systèmes très complexes | |

| Systèmes complexes | |

| Systèmes minimaux |

Le niveau d’exposition (E) est calculé en fonction du niveau de fonctionnalités (F) et du niveau de connectivité du système industriel (C)

Niveau d'exposition

| Connectivité du système industriel | (Co) |

|---|---|

| Ext. via infrastructure publique | |

| Ext. via infrastructure privée | |

| Liaison sans fil | |

| Connecté à un MES interne | |

| Isolé - Fermé |

| Niveau de l'attaquant | (Att) |

|---|---|

| Organisation étatique | |

| Organisation privée | |

| Attaquant isolée | |

| Hobbyiste | |

| Non ciblé (virus, robots, ...) |

Le niveau de vulnérabilité (V) est calculé en fonction du niveau d’exposition (E), du niveau de l’attaquant (A) et des intervenants possibles (I).

| Intervenants possibles | (Int) |

|---|---|

| Non-autorisés | |

| Autorisés | |

| Autorisés et habilités | |

| Autorisés, habilités et contrôlés |

| Conséquences (H/E/E) | (Gr) |

|---|---|

| Catastrophique | |

| Majeur | |

| Modéré | |

| Mineur | |

| Insignifiant |

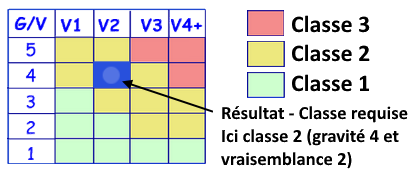

La classe de cybersécurité requise par l’IACS est donnée en fonction du niveau de vulnérabilité (V) et des conséquences humaine, environnementale et économiques d’une attaque réussie (GR).

Classe de cybersécurité pour OIV

Les niveaux de cybersécurité sont définis en fonction des conséquences pour la Nation et non en fonction des conséquences propres aux entités responsables.

Applications pour évaluer le niveau de capacité de cybersécurité

Guide d'utilisation

Sélectionnez dans chaque tableau (clic sur la colonne de droite) les caractéristiques de la zone ICS à évaluer.

Dans chaque tableau, lors du survol de la souris de la valeur associée à la caractéristique, une note (infobulle) précise en quelques mots et donne des exemples types.

En fonction des valeurs sélectionnées, l’exposition est calculée selon le niveau de fonctionnalité (FONC) et le niveau de connectivité du système industrie (CO).

En fonction de l’attaquant potentiel (ATT), des intervenants sur le systèmes (INT) et de l’exposition, la vraisemblance est calculée.

En fonction des conséquences Humaines, environnementales ou économiques, la gravité est appréciée.

La classe (1, 2 ou 3) requise pour le système de contrôle-commande industriel étudié résulte de la gravité et de la vraisemblance d’une attaque réussie.

Selon la classe de cybersécurité requise, des mesures (techniques et organisationnelles) seront applicables à chacune d’entre elles.

Certaines mesures sont de simples recommandations, d’autres sont des directives, elles sont expliquées dans le guide ANSSI « Méthode de classification et mesures principales ».

Cette publication a un commentaire

Les commentaires sont fermés.

Merci pour toutes ces animations gratuites en français et surtout facilitant la compréhension de sujets pas toujours simples à aborder.