Cybersécurité industrielle – Principes et enjeux

Cybersécurité OT - Guides

• ANSSI : guides OT, référentiel OIV (ssi.gouv.fr)

• CISA : ICS security guides (cisa.gov/ics)

• ENISA : Good practices ICS/SCADA (enisa.europa.eu)

• NIST : SP 800-82 (ICS), SP 800-53 (contrôles), Cybersecurity Framework

• BSI (Allemagne) : ICS Security Compendium

• CPNI (UK) : Centre for Protection of National Infrastructure

• ASD (Australie) : Australian Signals Directorate – ICS guidance

Sécurité protocoles & crypto

• IETF : RFC TLS (8446), IPsec (4301), OAuth (6749)

• NIST : SP 800-175B (crypto guidelines), FIPS 140-3

• ANSSI : Référentiel Général de Sécurité (RGS), mécanismes crypto

• OpenSSL : openssl.org (bibliothèque crypto open-source)

• Libsodium : libsodium.org (crypto moderne facile)

• wolfSSL : wolfssl.com (crypto embarqué, IoT)

Supply Chain Security - SBOM

• SBOM (Software Bill of Materials) : ntia.gov/sbom, CycloneDX.org, SPDX.org

• NIST SSDF : SP 800-218 (Secure Software Development Framework)

• OpenChain : openchainproject.org (conformité open-source supply chain)

• SLSA : slsa.dev (Supply-chain Levels for Software Artifacts – Google)

• in-toto : in-toto.io (framework intégrité supply chain)

Veille vulnérabilités OT

• MITRE ATT&CK for ICS : attack.mitre.org/matrices/ics (tactiques/techniques adversaires OT) ⭐

• CISA ICS-CERT : cisa.gov/ics-advisories (alertes officielles USA) – ICS Advisory Project

• Kaspersky ICS-CERT : ics-cert.kaspersky.com (rapports trimestriels)

• Claroty Team82 : team82.claroty.com (recherche vulnérabilités)

• Dragos WorldView : dragos.com/OT-cert

• Forescout Vedere Labs : forescout.com/research-labs

• NVD (National Vulnerability Database) : nvd.nist.gov (CVE)

• ICS-CERT CERT@VDE (Allemagne) : cert.vde.com

• JPCERT/CC (Japon) : jpcert.or.jp (ICS advisories)

Conformité & Réglementation

• CRA (Cyber Resilience Act) : ec.europa.eu/ (texte législatif UE)

• NIS2 : eur-lex.europa.eu (directive européenne)

• RGPD : gdpr.eu (protection données UE)

• Loi de Programmation Militaire (France) : OIV (Opérateur d’Importance Vitale legifrance.gouv.fr – Code de la défense

Bases de données & recherche

• Shodan : shodan.io (moteur recherche équipements exposés)

• Censys : censys.io (cartographie internet/IoT)

• ZoomEye : zoomeye.org (moteur recherche cyber chinois)

• Google Scholar : scholar.google.com (publications académiques)

• IEEE Xplore : ieeexplore.ieee.org (articles recherche, certains open access)

• arXiv : arxiv.org (preprints scientifiques gratuits)

• ResearchGate : researchgate.net (partage publications chercheurs)

CISA

Cybersecurity and Infrastructure Security Agency – Agence américaine du Département de la Sécurité Intérieure (Department of Homeland Security, DHS)

Agence Nationale de la Sécurité des Systèmes d’Information, qui dépend du SGDSN (Secrétariat Général de la Défense et de la Sécurité Nationale) est l’autorité nationale en matière de cybersécurité et de cyberdéfense

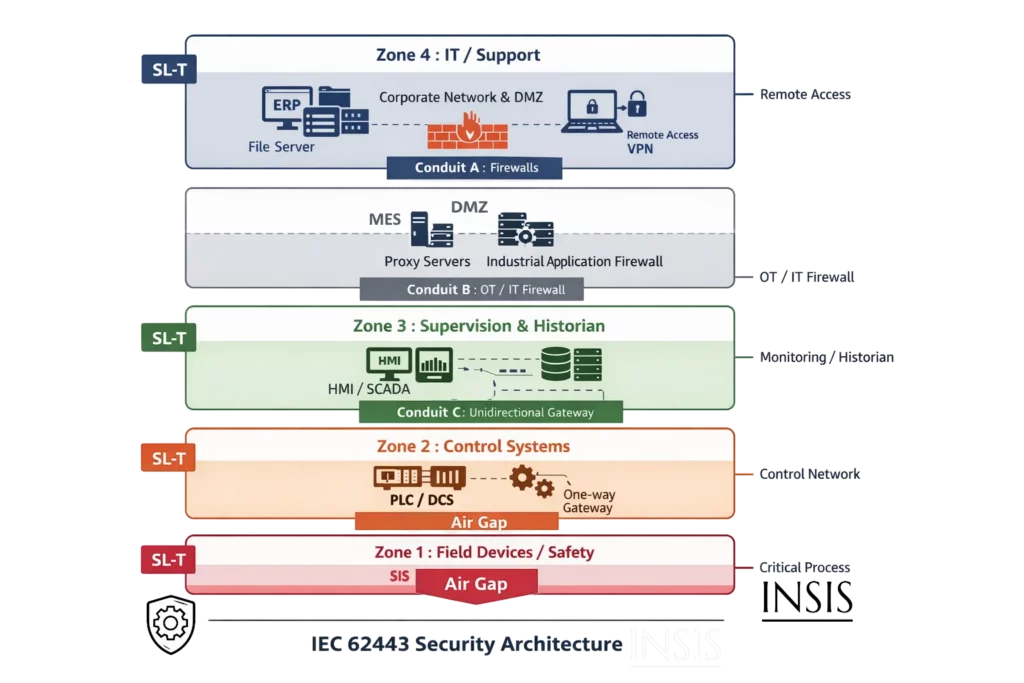

QUALI-SIL Cyber – INERIS – Intégrer la cybersécurité des automatismes industriels et systèmes de contrôle-Commande (IACS – CEI 62 443) critiques (OIV, OSE) dans le cycle de vie des Systèmes Instrumentés de Sécurité (CEI 61 511).